Ми неодноразово ділимося з вами повідомленнями про комп’ютерні атаки через електронні листи, соціальні мережі чи шкідливі сторінки, фокусуючи аналіз на конкретному етапі або використовуваній техніці. Цього разу ми спробуємо перерахувати різні етапи, які виконує кіберзлочинець, щоб отримати певну вигоду. В

Ми неодноразово ділимося з вами повідомленнями про комп’ютерні атаки через електронні листи, соціальні мережі чи шкідливі сторінки, фокусуючи аналіз на конкретному етапі або використовуваній техніці. Цього разу ми спробуємо перерахувати різні етапи, які здійснює кіберзлочинець, щоб отримати певну вигоду. У регіоні найпоширеніші атаки спрямовані на викрадення банківських даних або особистих даних користувача, таких як паролі електронної пошти та соціальні мережі. Нижче ми опишемо деякі основні етапи, починаючи від нападу до крадіжки інформації.

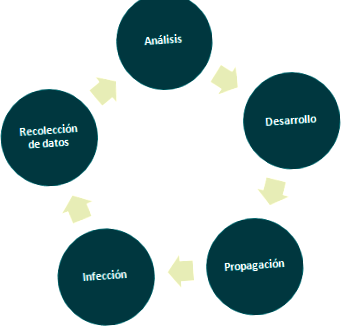

Намагаючись деталізувати комп'ютерну атаку, щоб зрозуміти, як вона працює, важливо розмежувати кожен з різних етапів, що її складають. Розслідуючи загрозу, важливо визначити методи, що використовуються при розробці, розповсюдженні та зборі інформації, щоб проаналізувати та захистити користувачів. На наступному графіку показані стадії циклу:

Як ми вже згадували раніше, в Латинській Америці часто зустрічаються напади з боку місцеве фармування які модифікують хост-файл системи, щоб перенаправити жертву на фальшиві сторінки, де вони потрапляють у пастку Соціальна інженерія і вони вводять свої облікові дані на сайтах, які схожі на оригінальні, але розміщені на скомпрометованих серверах або належать зловмиснику. Ще одна з найпоширеніших технік - фішинг-атаки через підроблені електронні листи, хоча шкідливі коди зазвичай не використовуються для цієї мети, багато користувачів заходять на шкідливі сайти, не визнаючи, що електронна пошта не відповідає дійсності.

Після завершення етапу розробки наступним кроком є кампанія поширення загрози. В цей час зловмисник визначає методологію, що використовується для віралізації його нападу та охоплення якомога більшої кількості жертв. Серед найвідоміших методів - масове надсилання електронних листів, публікація новин у соціальних мережах, зараження через USB-пристрої або через веб-сторінку зі шкідливим вмістом.

З підробленого облікового запису електронної пошти повідомлення із вмістом надсилається ряду користувачів X, Користувачі, які отримують доступ до електронної пошти та потрапляють на обман, можуть поставити під загрозу свою систему, якщо у них немає рішення щодо безпеки або доступ до підробленого сайту, де вони повинні ввести свої облікові дані, у випадку фішингу. Якою б не була атака, спочатку вона надсилається ряду можливих жертв, припускаючи початкову стадію 100 облікових записів електронної пошти на яку направляється атака. Тільки з цим 5% падають за обман ім'я користувача та пароль цих людей залишаються в руках зловмисника, тоді він може використовувати ці акаунти для повторної передачі інформації контактам під час нової кампанії поширення.

Після того, як атака буде звільнена і вона пошириться на якомога більше користувачів, зловмисник починає збирати інформацію, а потім проводити передвиборчу кампанію або продавати дані, викрадені у заражених користувачів на чорному ринку. Згідно з останнім повідомленням від ЛАКНИК Для країн Латинської Америки дані про кредитні картки продаються на чорному ринку в середньому за 0,98 цента кожна. На цьому етапі збору інформації зловмисник зберігає, серед іншого:

- Повноваження доступу до банківського рахунку

- Дані доступу до облікового запису електронної пошти

- Доступ до облікових даних до соціальних мереж (Facebook, Twitter тощо)

- Особиста інформація користувача

Незалежно від того, для якої платформи розроблена атака, ці 5 етапів (Аналіз, Розвиток, Поширення, Системна інфекція Y Збір інформації) стати частиною циклічного процесу, що знов і знову виконується зловмисниками з єдиною метою: порушити безпеку користувача або їх систем, щоб отримати інформацію, яку вони потім використовують на свою користь.

В даний час від Лабораторії ESET Латинської Америки ми аналізуємо вектори атак, що використовуються в регіоні для аналізу та дослідження цих тенденцій. Для тих користувачів, які отримують фальшивий електронний лист або думають, що стають жертвами нападу, вони можуть переслати електронні листи на адресу [email protected] або повідомляти про зловмисні файли [email protected].

Пабло Рамос

Фахівець з досліджень та досліджень

- Північна Корея загрожує ядерною атакою на США

- Вплив дієти на цикл біолів; у компонентах вашого сексуального феромону Spodoptera

- Розуміння життєвого циклу шкіри Гальдерми

- Відкрийте c; Як ваш жіночий цикл позначає ваш емоційний та життєвий ритм

- Вплив складу раціону на однорідність кінця циклу у бройлерів